通勤電車の窓に映る、疲れ切った自分の顔を見てふと思いました。

「私、なんでこんなにVPNと戦ってるんだろう?」って。

毎日お疲れ様です。

在宅ワークの日、会社のネットワークに繋ぐだけで一苦労。

やっと繋がっても、Web会議で上司の顔がモザイクアートみたいになったり、保存ボタンを押した瞬間に接続が切れて「あーーっ!」と叫んだりしていませんか?

- 「VPNが遅すぎて、仕事が進まないどころかストレスで寿命が縮みそう」

- 「パスワードだの証明書だの、管理が面倒すぎて爆発しそう」

- 「そもそも家のWi-FiだとVPNが繋がらないことがあって、カフェに逃げ込むハメになる」

もし一つでも当てはまるなら、この記事は貴方のために書きました。

正直に言います。

「VPN」はもう、過去の遺物です。

黒電話やフロッピーディスクと同じ棚にしまうべき技術なんです。

2025年現在、世界はとっくに「VPN」から「ゼロトラスト」へと進化しています。

その最先端にいるのが、今回ご紹介する「Cloudflare Zero Trust」。

「ゼロトラスト? 何それ美味しいの?」と思った貴方。

大丈夫です。

私も最初はそうでした。

私は普段、満員電車に揺られながら記事を書いている40代のワーママです。

ITの専門家というよりは、

「いかに楽をして安全を手に入れるか」

に命を懸けている主婦ライターです。

そんな私が、国内外の膨大な資料を読み漁り、実際に自宅の環境を実験台にして(夫には内緒で)、このツールの真髄を徹底的に調べ上げました。

この記事では、Cloudflare Zero Trustの正体から、競合ツールとの比較、そして

「完全無料で自宅から会社のPCを操作する方法」

まで、余すところなく解説します。

専門用語はできるだけ排除し、うちの小4の息子でもわかる(かもしれない)レベルまで噛み砕きました。

この記事を読めば、貴方はもう二度と「VPNが繋がらない」と嘆くことはなくなります。

毎月の高いVPN利用料ともおさらばです。

そして何より、

「私、家のネットワークをゼロトラスト化したのよ」

という、謎の優越感に浸れるようになります。

結論から言うと、

Cloudflare Zero Trustは「個人や中小企業が無料で使える、最強のセキュリティ要塞」

です。

さあ、泥だらけのVPNを捨てて、快適なリモートアクセスの世界へ一緒に飛び込みましょう。

スポンサーリンク

Headscaleとは?導入完全ガイド|自宅PCと会社PCを「無料&無制限」でリモート接続させるデジタル主権の確立手順

NTTシン・テレワークシステムとは?評判と無料でリモート接続の使い方を完全解説!【2025年決定版】

Tailscaleの使い方完全攻略!VPNの「常識」を破壊したゼロコンフィグ革命とは?【2025年決定版】

第1章:Cloudflare Zero Trustの正体なぜVPNは「時代遅れ」になったのか?

まず、敵を知ることから始めましょう。

なぜ私たちがこれほどまでにVPNにイライラさせられるのか。

それは、VPNの仕組み自体が、現代のインターネット環境に合わなくなっているからなんです。

1-1. 「城と堀」モデルの崩壊とVPNの限界

昔々のセキュリティは、シンプルに「城と堀」でした。

会社という「城」の周りにファイアウォールという「堀」を掘って、VPNという「跳ね橋」だけを下ろしておく。

社員はその橋を渡って城に入る。

これなら安心だと思われていました。

でも、2025年の今はどうでしょう?

クラウドサービスだ、リモートワークだ、スマホだと、守るべきデータは城の外に散らばっています。

もはや城壁には意味がありません。

それに、VPNという跳ね橋には致命的な欠陥が見つかってしまいました。

① 侵入後の無防備さ(ラテラルムーブメント)

これ、想像してみてください。

一度「跳ね橋」を渡って城に入ってしまえば、その人は城の中を自由に歩き回れるんです。

もしその人が宅配便屋さんに変装した泥棒(ハッカー)だったら?

金庫室も王様の寝室も行き放題です。

昨今ニュースになるランサムウェア被害の多くは、この「一度入ったら顔パス」の仕組みを悪用しています。

② パフォーマンスのボトルネック(ヘアピン問題)

全社員がたった一つの跳ね橋に殺到したらどうなりますか?

大渋滞ですよね。

Web会議の映像がカクついて、大事なプレゼン中にフリーズするのは、だいたいこの「渋滞」のせいです。

③ 運用管理の限界

跳ね橋のメンテナンス、大変すぎませんか?

錆びないように油を差して(パッチ適用)、誰に鍵を渡したか管理して(証明書配布)。

担当者のライフポイントはゼロよ。

1-2. ゼロトラストの概念:「誰も信用しない」という愛

そこで登場したのが「ゼロトラスト」です。

言葉だけ聞くと

「誰も信用しないなんて、なんて冷たい世界なの!人間不信なの?」

って思うかもしれません。

でも違うんです。

これは究極の愛なんです。

「Never Trust, Always Verify(決して信頼せず、常に検証せよ)」

社長だろうが、平社員だろうが、社内にいようが、ハワイにいようが、関係ありません。

「あなたは本当に本人?」

「そのパソコン、ウイルス入ってない?」

「そのファイルを見る権利、本当にある?」

これを、アクセスするたびに毎回、厳格にチェックする。

それがCloudflare Zero Trustです。

1-3. 3つのコアコンポーネント:「コンシェルジュ」としての役割

Cloudflare Zero Trustの仕組みは、一見複雑そうに見えますが、高級タワーマンションのセキュリティシステムに例えるとスッキリします。

| コンポーネント | 役割の比喩 | 技術的な説明 |

|---|---|---|

| Cloudflare Tunnel | 専用の地下通路 | 会社のサーバーからCloudflareという巨大なクラウドに向かって、内側から掘るトンネルです。 「内側から外側へ」繋ぐのがポイント。 つまり、外部からの侵入を受け入れるための「穴(ポート開放)」を空ける必要が一切ありません。 家の窓を全部閉め切ったまま、地下トンネルで外と繋がるイメージ。 泥棒は入りようがありません。 |

| Cloudflare Access | 厳格なドアマン | トンネルの入り口には、怖そうなドアマンが立っています。 GoogleやMicrosoftといった身分証(IDプロバイダー)を提示させ、「リストに載っている人」だけを通します。 「ちょっと顔なじみだから通してよ」 なんて通用しません。 |

| Cloudflare WARP | 専用送迎車 | これは、私たちのPCやスマホに入れるアプリです。 家から会社までの道のりを、黒塗りの防弾ガラス付きリムジン(暗号化された通信)で送迎してくれるようなものです。 途中で誰かに覗き見される心配もありません。 |

この3つが揃うことで、

「ポート開放不要」

「高速」

「高セキュリティ」

な環境ができあがります。

しかも、既存のルーター設定をいじる必要すらないんです。魔法みたいでしょう?

スポンサーリンク

第2章:徹底比較Cloudflare vs Tailscale vs NTTシン・テレワークシステム

「リモートアクセス」のツールは、Cloudflareだけではありません。

スーパーに行けば醤油だけでも何種類も並んでいるように、リモートアクセスツールにも種類があります。

特に比較されるTailscale、そして日本が誇る(?)NTTシン・テレワークシステム。

これらと何が違うのか、2025年12月の視点でバッサリ斬っていきましょう。

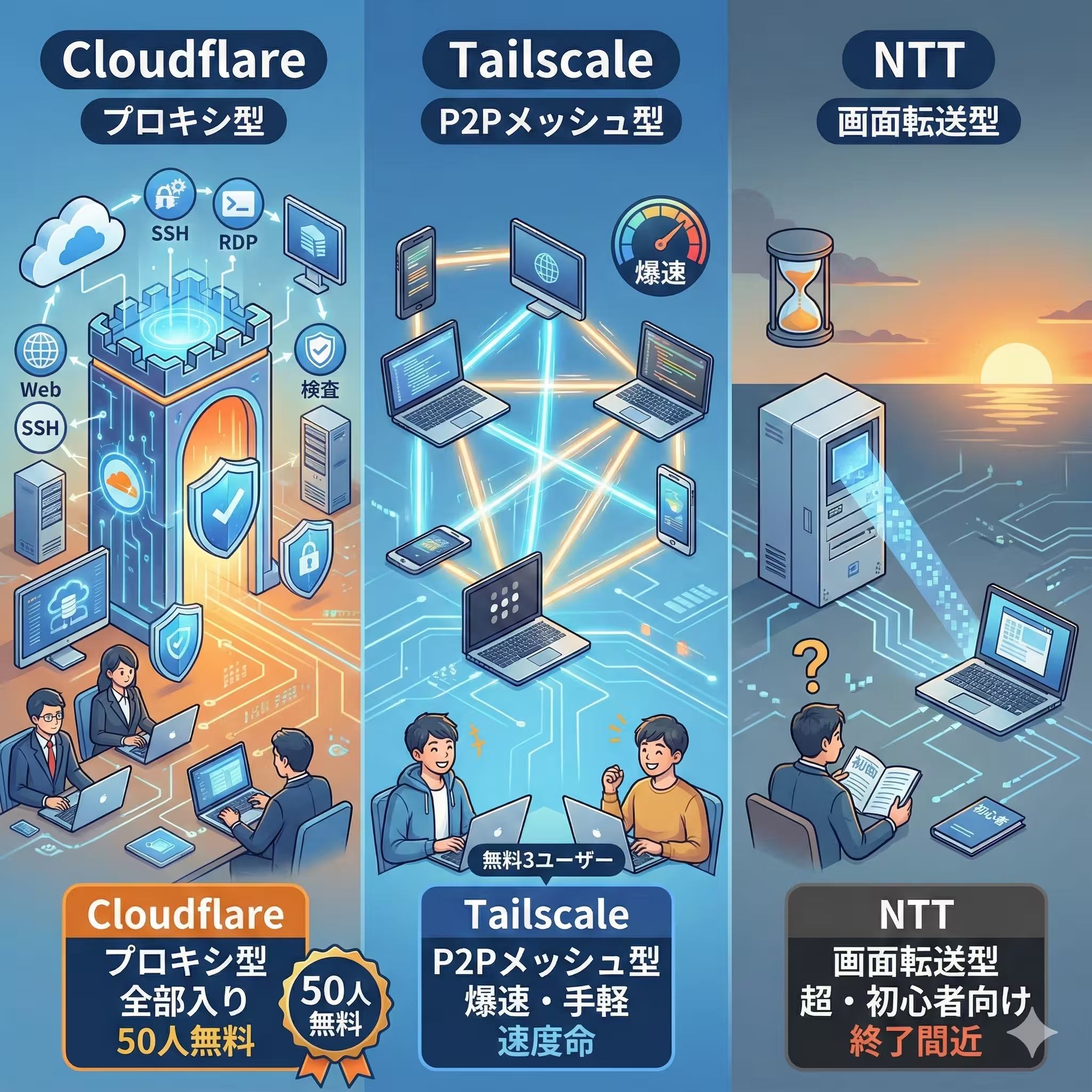

1. Cloudflare Zero Trust(今回の主役)

- アーキテクチャ

プロキシ型(ハブ&スポーク)。

全通信がCloudflareという巨大な関所を通る。 - 最大のメリット

- 全部入り

WebアプリもSSHもRDPも一元管理。

通信の中身まで検査してくれる。 - 50人まで無料

太っ腹すぎて心配になるレベル。

法人利用もOK。 - ブラウザのみでOK

Webアプリなら、クライアントソフトすら不要。

- 全部入り

- デメリット

できることが多すぎて、管理画面の設定項目が迷路みたい。

学習コストが高い。 - 向いている人

「ちゃんと管理したい」企業。

Webサービスを公開したい人。

将来、社員が増えても困りたくない人。

2. Tailscale(メッシュVPNの革命児)

- アーキテクチャ

P2Pメッシュ型。

端末同士が直接握手する。 - 最大のメリット

- 爆速・手軽

Googleアカウントでログインしてインストールしたら、5分後には繋がってる。

魔法です。 - 低遅延

サーバーを経由せず、端末同士が最短距離で繋がるので速い。

動画編集データの転送なんかはこっちが強い。

- 爆速・手軽

- 2025年の状況

無料プランは3ユーザーまで。

少人数なら神ツール。 - デメリット

通信の中身を検査したり、企業のポリシーでガチガチに固めるのは苦手。 - 向いている人

個人開発者、フリーランスのチーム、とにかく設定とか面倒なことはしたくない人。

3. NTTシン・テレワークシステム

- アーキテクチャ

画面転送型。

日本純正。 - 最大のメリット

- 超・初心者向け

ネットワーク知識ゼロでも導入できる。

「ポート? 船着場のこと?」

って人でも大丈夫。 - データ持ち出し不可

画面を送るだけなので、手元のPCにデータが残らない。

官公庁とかが好きなやつです。

- 超・初心者向け

- 2025年の状況

提供終了の足音が聞こえてきている(2026年6月まで保証)。

そろそろ移行を考えないとまずい時期。 - デメリット

Windows専用。

画面転送特有の「モサッ」とした遅延がある。 - 向いている人

「明日から全社員テレワークだ!」と叫ぶ社長がいる、IT担当不在の会社。

私の結論

正直に言いますね。

- 「機能・管理・将来性」を取るなら、間違いなく Cloudflare Zero Trust です。

- 「個人でサクッと使う」「速度命」なら Tailscale です。

- 「緊急避難」なら NTTシン・テレワークシステム です。

今回は、企業導入のスタンダードになりつつある、そして一番奥が深い

Cloudflare Zero Trust

を攻略します。

スポンサーリンク

第3章:【完全図解】完全無料で構築するリモートデスクトップ環境(導入ガイド)

さあ、ここからが本番です。

実際に

「自宅のPCから、会社のWindows PCへ安全にリモートデスクトップ接続(RDP)する」

手順を解説します。

料理番組みたいに「はい、完成したものがこちらです」とはいきません。

一緒に泥臭く設定していきましょう。

なお、接続方式はいろいろありますが、私が数々の失敗を経てたどり着いた結論、

「WARP to Tunnel(Private Network接続)」

という方式を推奨します。

これが一番、Windows純正のリモートデスクトップアプリがそのまま使えて便利なんです。

必須の事前準備:これがないと始まりません

- 独自ドメイン

ここだけは数百円〜千円ちょっとの投資が必要です。

「お名前.com」でもどこでもいいので、自分だけのドメインを持ってください。

Cloudflareで直接取得(Cloudflare Registrar)するのが一番楽で安いです(年間1000円ちょっと)。

※警告

.tkみたいな無料ドメインはやめておきましょう。

安定しませんし、怪しまれます。

大人の嗜みとして、ドメインくらい買いましょう。 - Cloudflareアカウント

メールアドレスがあれば無料で作れます。 - クレジットカード情報

「えっ、無料じゃないの?」

って思いました?

無料です。

でも、Cloudflare側も

「身元のしっかりした人に使ってほしい」

ので、本人確認として登録が必要です。

50ユーザーまでは0円請求なので、明細を見て気絶することはありません。 - 管理者権限

会社PCと自宅PC、両方でソフトをインストールする権限が必要です。

「情シスに怒られるから勝手に入れられない」

という方は、この記事を情シスの方に見せて説得してください。

STEP 1:Zero Trustアカウントの開設と初期設定

まずは司令塔となる管理画面の設定です。

深呼吸して。

- Zero Trustダッシュボードへアクセス

Cloudflareにログインし、左メニューの「Zero Trust」をクリック。 - チーム名の決定

初期設定ウィザードで「Team name」を決めます。

これがログインURLになります(例:my-super-company.cloudflareaccess.com)。

超重要

このチーム名は後から変更できません。

ふざけて「unchi-buri-buri」とかにすると、一生後悔します。

真面目な名前にしてください。 - プラン選択

「Free」プランを選択。

「Proceed to payment」へ進みますが、金額が$0であることを確認してカード情報を入力。 - 認証方法(IdP)の設定

「Settings」>「Authentication」>「Login methods」へ。

「Add new」をクリック。

推奨

「Google」や「Microsoft Entra ID(旧Azure AD)」などを選択し、会社のメールアドレスと連携させます。

これで「会社のGoogleアカウントでログインした人だけ」という最強の鍵ができます。

簡易

「One-time PIN」なら、メールに届く6桁コードで認証できます。

IdPがない場合はこれ。

STEP 2:会社PCに「トンネル」を掘る(サーバー側設定)

次に、会社にあるWindows PCをCloudflareネットワークに接続します。

ここが一番「ハッカーっぽい」作業です。

- トンネルの作成

ダッシュボード左メニューの「Networks」>「Connectors」>「Cloudflare Tunnels」を選択し、「Create a tunnel」をクリック。

「Cloudflared」を選択して「Next」。 - トンネル名の入力

管理しやすい名前(例:office-pc-suzuki)を入力して「Save tunnel」。 - インストーラーの実行

「Install and run a connector」画面で、会社PCのOS(通常はWindows)を選択。

すると、呪文のようなインストール用コマンドが表示されます。

これをコピー。- 操作

会社PCでPowerShellを「管理者として実行」します(右クリックメニューにあります)。 - 先ほどコピーした呪文を貼り付けて、Enterキーをッターン!

- これだけで、自動的にエージェントがインストールされ、サービスとして常駐し、トンネルが開通します。

黒い画面に文字が流れてもビビらないで。 - 確認

ダッシュボード下部の「Connectors」欄でステータスが緑色の「Healthy」になれば成功。

「Next」をクリック。

- 操作

- プライベートネットワーク(CIDR)の登録

「Route traffic」画面になります。

「Private Network」タブをクリック。

「CIDR」の欄に、会社PCのIPアドレスを入力します。- 例

会社PCのIPアドレスが192.168.1.50なら、192.168.1.50/32と入力。 - 解説

末尾の/32は「そのIPアドレス1つだけ」という意味。

ここで/24とか入れると社内ネットワーク全部が見えちゃいますが、最初は特定のPCのみ(/32)にしておくのが、大人のマナー(セキュリティ)です。 - 「Save tunnel」をクリックして完了。

- 例

STEP 3:自宅PCの設定(クライアント側設定)

今度は、自宅からアクセスするための準備。

- WARPクライアントのインストール

自宅PCで https://1.1.1.1/ にアクセスし、「Cloudflare WARP client」をダウンロード・インストール。 - 組織へのログイン

WARPアプリを起動するとタスクトレイ(Macならメニューバー)に雲のアイコンが現れます。

設定(歯車アイコン)>「Preferences」>「Account」>「Login with Cloudflare Zero Trust」をクリック。

STEP 1で設定したチーム名を入力するとブラウザが開き、認証画面へ。

許可されたメールアドレスでログイン。 - 接続確認

認証成功!

WARPアプリのスイッチがオンになり「Connected」と表示されます。

おめでとうございます。

これであなたの自宅PCは、論理的には会社のネットワークの一部になりました。

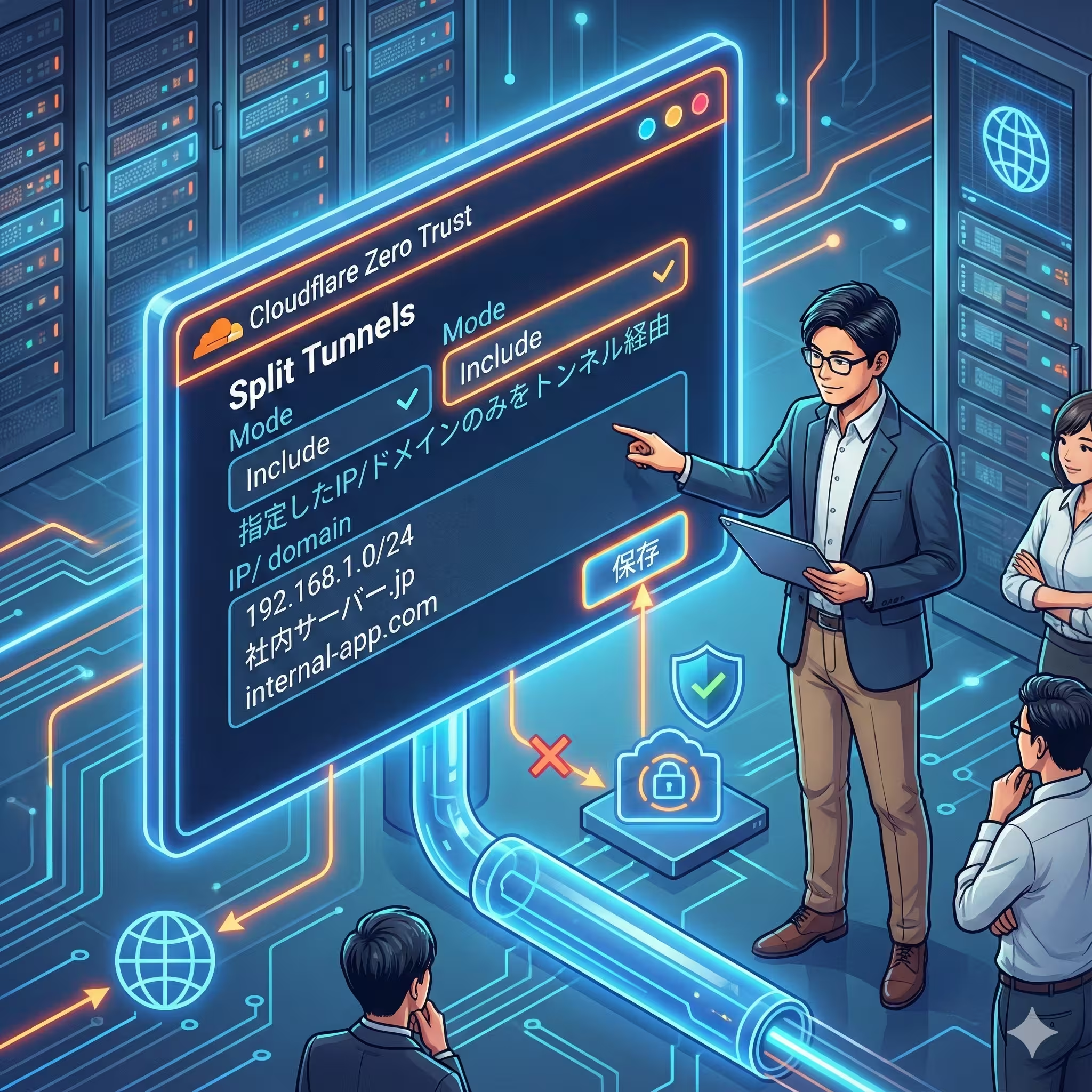

STEP 4:運命の分かれ道「スプリットトンネル」の設定(超重要)

ここ、テストに出ます。

ここを間違えると、

「家からYoutubeが見れない!」

「ネットが遅い!」

と家族からクレームが来ます。

デフォルトでは、自宅PCの「全ての通信」がCloudflare経由になってしまいます。

プライベートな検索履歴まで会社の管理下に置かれるなんて、誰も得しません。

そこで、「会社PCへの通信だけ」をCloudflareに流す設定(スプリットトンネリング)を行います。

- 設定画面へ

Zero Trustダッシュボードの「Settings」>「WARP Client」>「Device profiles」へ。「Default」プロファイルの右端メニューから「Configure」。 - Split Tunnelsの設定

「Split Tunnels」の項目を探し、「Manage」をクリック。 - モードの変更

デフォルトは「Exclude(除外)」モードですが、これを

「Include IPs and domains(指定したものだけを通す)」

モードに変更します。

理由

「Exclude」モードは「基本全部通す、除外リスト以外は」というブラックリスト方式。

これだと、除外漏れがあった時にトラブルになります。

「基本は通さない、指定した業務通信だけ通す」

というホワイトリスト方式(Include)が、家庭の平和を守る秘訣です。 - ターゲットの追加

「Selector」で「IP Address」を選び、STEP 2で登録した会社PCのIP(192.168.1.50/32)を追加します。

最後に「Save」。

STEP 5:いざ接続!

準備は整いました。

- 自宅PCでWARPが「Connected」になっていることを確認。

- Windows標準の「リモートデスクトップ接続」アプリを起動。

- 「コンピューター」欄に、会社PCのローカルIPアドレス(

192.168.1.50)を入力して「接続」。 - いつものWindowsログイン画面が出ましたか?

出たら、ガッツポーズです。

VPNの設定をしていないのに、まるで会社の席に座っているかのように接続できる。

この「距離が消滅する感覚」、クセになりますよ。

スポンサーリンク

第4章現場で必ず直面する「落とし穴」とトラブルシューティング

でもね、人生そんなに甘くないんです。

マニュアル通りにやったはずなのに繋がらない。

そんな時に役立つ、現場の「あるあるトラブル」解決集です。

4-1. 「自宅と会社のIPアドレスが被っている」問題(IP重複)

これ、一番多いです。

自宅のルーターも 192.168.1.x、会社のネットワークも 192.168.1.x。

これだと、自宅PCは

「え? 192.168.1.50 に繋げって? それって今いる家のネットワークにあるこのプリンタのこと?」

と勘違いして、トンネルに入ろうとしません。

解決策

自宅のルーター設定を変えるのが一番確実です。

自宅のサブネットを 192.168.10.x とか 10.0.0.x みたいに、会社と絶対被らない数字に変えてしまいましょう。

これを機に家のネットワークを整理するのも、また一興です。

4-2. ブラウザ経由RDPの「日本語配列キーボード」問題

Cloudflareには、WARPを使わずにブラウザだけでRDP画面を表示する機能もあります。

「クライアントソフト不要!便利!」

って思うじゃないですか。

でも2025年現在でも、

JIS配列(日本語キーボード)だと記号がズレまくります。

「@」を打とうとしたら「[」が出たりして、パスワード入力で発狂しそうになります。

解決策

悪いことは言いません。

本記事で推奨した

「WARPクライアント + Windows純正RDPアプリ」

を使ってください。

これならキーボードの問題は起きません。

ブラウザ版は緊急用と割り切りましょう。

4-3. PayPay、radiko、自治体サイトが見られない

WARPをONにしていると、PayPayや地方自治体のサイト、動画配信サービスなんかが

「お前、海外からアクセスしてるだろ?怪しいやつめ」

と判定してブロックしてくることがあります。

妻が「通販サイトが見れない!」と怒り出したら、家庭の危機です。

解決策

STEP 4で解説した「Split Tunnels」の設定を「Include」モードにしていれば大丈夫です。

業務に必要なIP以外は通常のインターネット回線を使うので、PayPayもradikoも、今まで通り使えます。

4-4. エラーコード「1033」が出る

トンネルの状態が悪い時に出る、不吉な数字です。

解決策

会社PC側で cloudflared サービスが死んでいる可能性があります。

誰かが再起動した拍子に止まったのかも。

タスクマネージャーの「サービス」タブから Cloudflare Tunnel Agent が実行中か確認し、止まっていたら叩き起こして(再起動して)ください。

4-5. スマホのバッテリー異常消費

スマホ版WARPアプリを常時「Connected」にしていると、バックグラウンドで必死にトンネルを維持しようとして、バッテリーがみるみる減っていきます。

息子にスマホを貸したら「電池ないじゃん!」と文句を言われるパターンです。

解決策

必要な時だけONにする。

これに尽きます。

もしくは、PC利用をメインにして、スマホでの接続は緊急時のみにするのが賢明です。

4-6. UDP/QUICブロックによる接続失敗

一部のプロバイダや、厳格すぎるファイアウォール環境では、Cloudflare Tunnelが使おうとするUDP(QUICプロトコル)が「怪しい通信」として遮断されることがあります。

解決策

cloudflared さんに「HTTP2を使ってね」とお願いしましょう。

設定ファイル(config.yml)に protocol: http2 と追記するか、インストール時のオプションで指定すれば回避できます。

スポンサーリンク

第5章なぜこれほど高機能なツールが「無料」なのか?リスクは?

「タダより高いものはない」って、おばあちゃんに言われませんでした?

私もそう思います。

Cloudflareがこれだけの機能を無料でばら撒くのには、ちゃんと理由があります。

5-1. Cloudflare側のメリット:彼らの狙い

- 世界中のネットワーク状況の「センサー」として

Cloudflareの本業はCDN(コンテンツ配信)です。

私たちが無料ユーザーとしてWARPを使って通信することで、世界中のプロバイダの速度や遅延状況のデータをリアルタイムに収集しています。

私たちは無料でセキュリティを得る代わりに、彼らにとって貴重な

「ネットワークの天気予報データ」

を提供しているわけです。

Win-Winですね。 - ベンダーロックイン(囲い込み)

一度Cloudflare Tunnelを導入して、ID連携まで済ませると、そこから他社へ乗り換えるのは結構面倒です。

「便利すぎて抜け出せない沼」

に沈めること。

それが彼らの狙いです。

そして企業が成長して50人を超えた時、スムーズに有料プラン(1ユーザー月額7ドル〜)へ移行してもらうための、長い長い種まきなんです。 - 余剰帯域の活用

CDN事業って、動画を配信する「下り」の帯域はパンパンでも、ユーザーからデータを受け取る「上り」の帯域は余りがちなんです。

Zero Trustのリモートアクセス通信はこの「空きトラック」を活用するので、彼らにとって追加コストは微々たるものなんです。

賢い商売ですよね。

5-2. 知っておくべきリスクと制限(無料プラン)

もちろん、無料ならではの制限もあります。

- ログ保存期間は24時間

ここが最大の落とし穴。

無料プランでは、アクセスログが24時間しか残りません。

金曜日の夜に不正アクセスがあっても、月曜日の朝に気づいた時にはログは消えています。

「完全犯罪」を許してしまうリスクがあるわけです。

本格的な監査が必要なら、お金を払ってログを残すオプション(Logpush)を契約する必要があります。 - サポートはコミュニティ頼み

「繋がらない!」と電話しても、誰も出てくれません。

英語の掲示板で過去ログを漁るか、Google翻訳片手に質問するしかありません。

まあ、この記事を読んでいる貴方なら大丈夫でしょうけど。

スポンサーリンク

おわりにVPNという「遺物」を捨て、次世代のスタンダードへ

2025年12月現在、リモートアクセスはもはや「特権」ではなく、電気や水道と同じ「インフラ」になりました。

高価なVPN装置を購入し、ファームウェアのアップデートに怯え、夜中に叩き起こされる日々は、もう過去のものです。

Cloudflare Zero Trust。

最初は「トンネル」だの「IdP」だの、横文字ばかりで頭が痛くなるかもしれません。

私も最初はそうでした。「スプリットトンネリング」なんて、必殺技の名前かと思いますよね。

でも、この記事の手順通りに一度設定してしまえば、そこには

「繋ぐだけで安全」

な、驚くほど静かで快適な環境が待っています。

50ユーザーまで無料。

ポート開放不要。

そして世界最速クラスのネットワーク。

失うものは何もありません(強いて言えば、ドメイン代の千円ちょっとと、設定にかかる1時間くらい)。

まずはアカウントを作成し、最初の「トンネル」を開通させてみてください。

その瞬間、貴方のネットワーク管理は、満員電車からグリーン車へ、いや、プライベートジェットへと進化するはずです。

さあ、ゼロトラストの荒野へ、一緒に踏み出しましょう。

Headscaleとは?導入完全ガイド|自宅PCと会社PCを「無料&無制限」でリモート接続させるデジタル主権の確立手順