長崎から上京して早20数年。

東京の満員電車にも慣れたつもりでしたが、やはり往復2時間の通勤は堪えます。

そんな移動時間を「第二のオフィス」に変えてくれたのが、今回紹介するTailscale(テイルスケール)です。

最初は「息子のマイクラサーバーを友達に公開したい」という単純な動機でしたが、調べていくうちに「これはライター業にも革命を起こすぞ」と気づいてしまいました。

夫の両親と同居している手前、リビングにサーバー機器をドンと置くわけにはいきません。

ひっそりと、でも確実に。私のデジタルライフを支えてくれている「縁の下の力持ち」。

今日はその全貌を、余すところなくお伝えしますね。

スポンサーリンク

Headscaleとは?導入完全ガイド|自宅PCと会社PCを「無料&無制限」でリモート接続させるデジタル主権の確立手順

CloudflareZeroTrustとは?評判と無料でリモート接続の使い方を完全解説【2025年決定版】

NTTシン・テレワークシステムとは?評判と無料でリモート接続の使い方を完全解説!【2025年決定版】

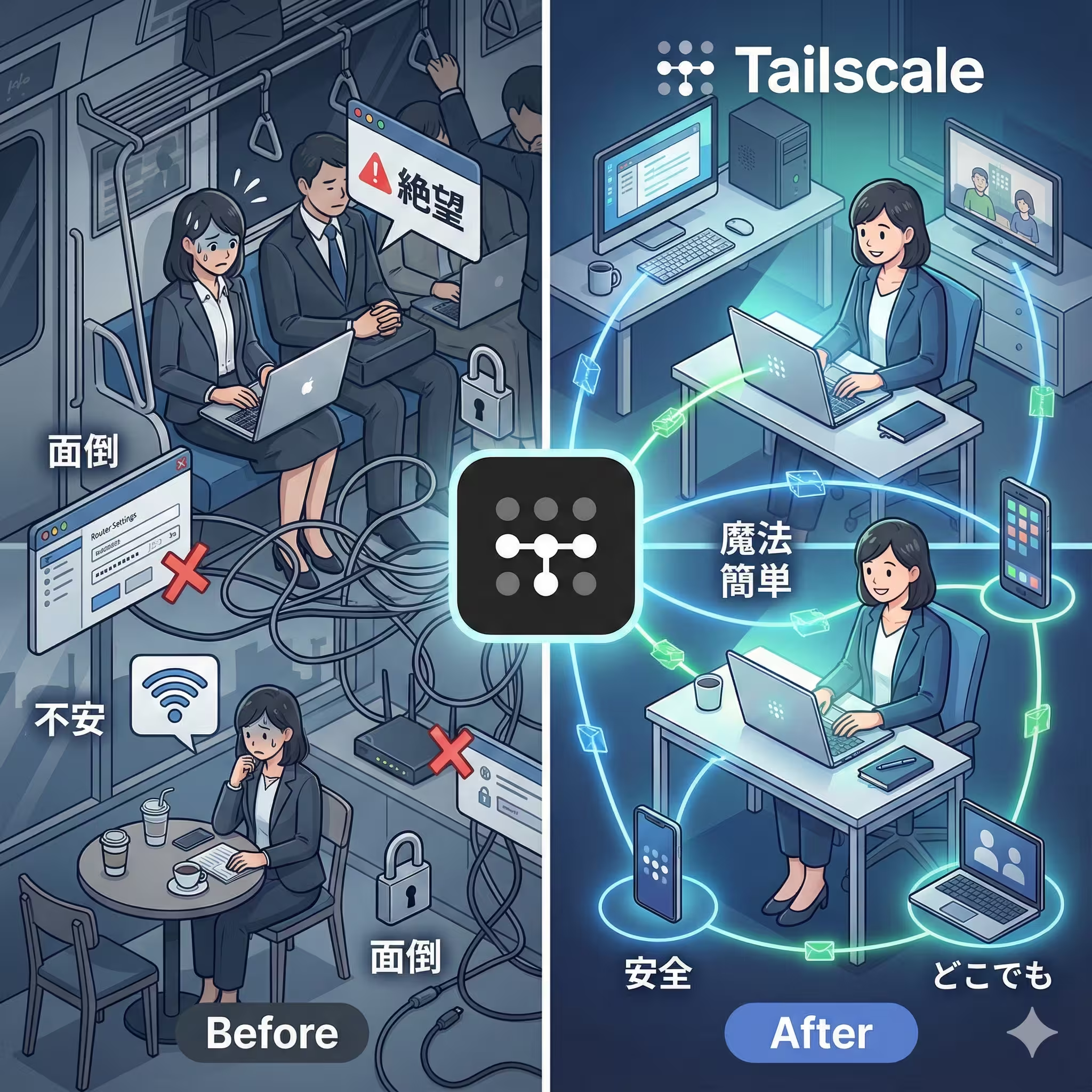

導入通勤電車の絶望と、そこからの解放

1. 共感

「あ、家のパソコンにあるあの資料、クラウドに上げ忘れた……」

ガタンゴトンと揺れる満員電車の中、背筋が凍るような経験をしたことはありませんか?

- 出勤途中に気づく絶望感

「取りに帰る時間はない。でもあれがないと今日の会議は終わる」という冷や汗。 - 外出先での無力感

「スタバのWi-Fiはセキュリティが怖いから繋ぎたくない、でもテザリングだとギガが減る」というジレンマ。 - 実家からのヘルプコール

「パソコンが動かないんだけど」と親から電話がきても、「画面が見えないから分からないよ!」と叫びたくなるあのもどかしさ。

これら全て、私が実際に抱えていた悩みです。

2. 問題提起

「それならVPNを使えばいいじゃない」

と詳しい人は言います。

でも、従来のVPN構築は、私たち一般人にとって「無理ゲー」でした。

自宅のルーターの設定画面を開き、ポート開放(ポートフォワーディング)を行い、固定IPアドレスを契約するかダイナミックDNSを設定し……。

やっと繋がったと思ったら、通信速度が遅すぎて使い物にならない。

しかも、設定を一つ間違えればセキュリティホールになり、ランサムウェアの餌食になるリスクと隣り合わせ。

「便利そうだけど、怖くて手が出せない」。

それがこれまでのリモート接続の現実でした。

3. 権威性

私は普段、ウェブライターとして働きながら、小学4年生の息子の「マインクラフトのサーバー立てて!」という無茶振りに応えている40代の母親です。

ITエンジニアではありませんが、仕事柄、最新のテック情報には常にアンテナを張っています。

これまでOpenVPNの設定に挫折し、Chromeリモートデスクトップの画質に妥協し、有料VPNサービスにお布施をしてきた私が、

「これこそが正解だ」

と確信し、すでに3年以上(2025年現在)愛用しているツールがあります。

それが「Tailscale」です。

4. 記事の内容

この記事では、Tailscaleという「魔法の道具」について、以下の内容を徹底的に解説します。

- なぜ「設定不要」で繋がるのか?

その裏側にある技術(WireGuard、NATトラバーサル)を、専門用語を噛み砕いて図解レベルで説明。 - 誰でもできる導入手順

Windows、Mac、スマホ、そしてNASまで、具体的な画面操作を網羅。 - 生活が変わる活用術

リモートデスクトップ、ファイル転送、広告ブロック、実家のサポートまで。 - メリット・デメリットの完全比較

競合サービスとの違いや、あえて語られることの少ない「注意点」も正直にレビューします。

5. 読者のメリット

この記事を読めば、あなたは以下の力を手に入れることができます。

- 場所の制約からの解放

世界中どこにいても、自宅のデスクに座っているのと同じ環境で作業ができるようになります。 - コストと手間の削減

高価な機材も、専門知識も不要。

無料で、今持っているスマホとPCだけで最強のネットワークが手に入ります。 - 安心感

カフェのフリーWi-Fiも怖くない。

セキュリティの不安から解放された、快適なデジタルライフが待っています。

6. 最終的な結論

結論として、個人や小規模チームがリモート接続環境を作るなら、Tailscale一択です。

この記事を読み終わる頃には、あなたのスマホと自宅のPCはすでに繋がり、その便利さに

「なんでもっと早くやらなかったんだろう」

と思っているはずです。

さあ、ネットワークの常識を覆す旅に出かけましょう。

スポンサーリンク

第1章:Tailscaleとは何か?それは「どこでもドア」のデジタル版

まず、小難しい定義は抜きにして、イメージでお伝えします。

Tailscaleとは、

「インターネットという荒野の中に、あなた専用の透明なトンネルを勝手に掘ってくれる道具」

です。

専門的な言葉を使うなら、

「WireGuardプロトコルをベースにしたメッシュ型VPNサービス」

となります。

でも、そんな言葉はどうでもいいんです。重要なのは「何ができるか」ですから。

想像してみてください。

北海道のホテルにいても、沖縄のビーチにいても、あるいは近所のカフェにいても。

あなたの持っているスマホ、会社のノートPC、自宅のNAS(ファイルサーバー)が、あたかも

「同じ部屋の同じテーブルの上にある」

かのように振る舞うんです。

1.1 従来のVPNは「本社経由の郵便配達」

これまでのVPN(Virtual Private Network)は、いわば「中央集約型」でした。

例えば、東京のカフェから大阪の支社のサーバーにアクセスしたいとします。

従来のVPNだと、データは一度「本社にあるVPN装置」を経由してから大阪へ行きます。

わざわざ遠回りするんです。これを「ハブ&スポーク型」と呼びます。

本社というハブ(中心)を通らないといけないので、回線が混雑したり、距離が遠くなったりして遅延が発生します。

しかも、そのハブとなるVPN装置の設定たるや、複雑怪奇。

IPアドレスの管理、証明書の発行、ルーターの穴あけ……。

専門の管理者がいないと維持できません。

1.2 Tailscaleは「糸電話」

対してTailscaleは「メッシュ型」です。

東京のPCと大阪のサーバーが、直接繋がります。

間に邪魔なものはありません。

最短距離で、最速で繋がります。

これを実現しているのが、裏側で動いている超高度な技術なんですが、ユーザーである私たちはそれを意識する必要がありません。

「アプリを入れて、いつものGoogleアカウントでログインする」

これだけ。

本当にこれだけなんです。

これだけで、世界中に散らばったあなたのデバイスたちが、見えない糸電話で結ばれるんです。

2025年の今、これを導入していないのは、スマホがあるのに飛脚を使っているようなものかもしれません。

スポンサーリンク

第2章:なぜ「魔法」と呼ばれるのか?その技術的種明かし

「設定不要で繋がるなんて、セキュリティ的に大丈夫なの? 逆に怖くない?」

その感覚、正常です。

私も最初は疑いました。

タダより高いものはないって、長崎のおばあちゃんも言ってたし。

でも、Tailscaleの「簡単」の裏には、Google出身の天才エンジニアたちが作り上げた、狂気じみた技術の結晶が隠されています。

ここでは、その「種明かし」をしていきましょう。

2.1 WireGuard®プロトコル:4,000行の革命

Tailscaleの心臓部には、

WireGuard

というプロトコルが使われています。

これ、IT業界では革命的な技術なんです。

従来の主要なVPNプロトコルであるOpenVPNは、プログラムの行数が数十万行もありました。

長編小説です。

読むのも直すのも大変。

バグが潜んでいても見つけにくい。

一方、WireGuardは約4,000行。

俳句……

とは言いませんが、ショートショートくらいの短さです。

- 短い=バグが少ない(セキュリティが高い)

- 短い=動作が軽い(バッテリーに優しい)

- 短い=監査(チェック)がしやすい

このシンプルで高速なWireGuardを、誰もが使えるようにラップしたのがTailscaleです。

つまり、素材が一流なんです。

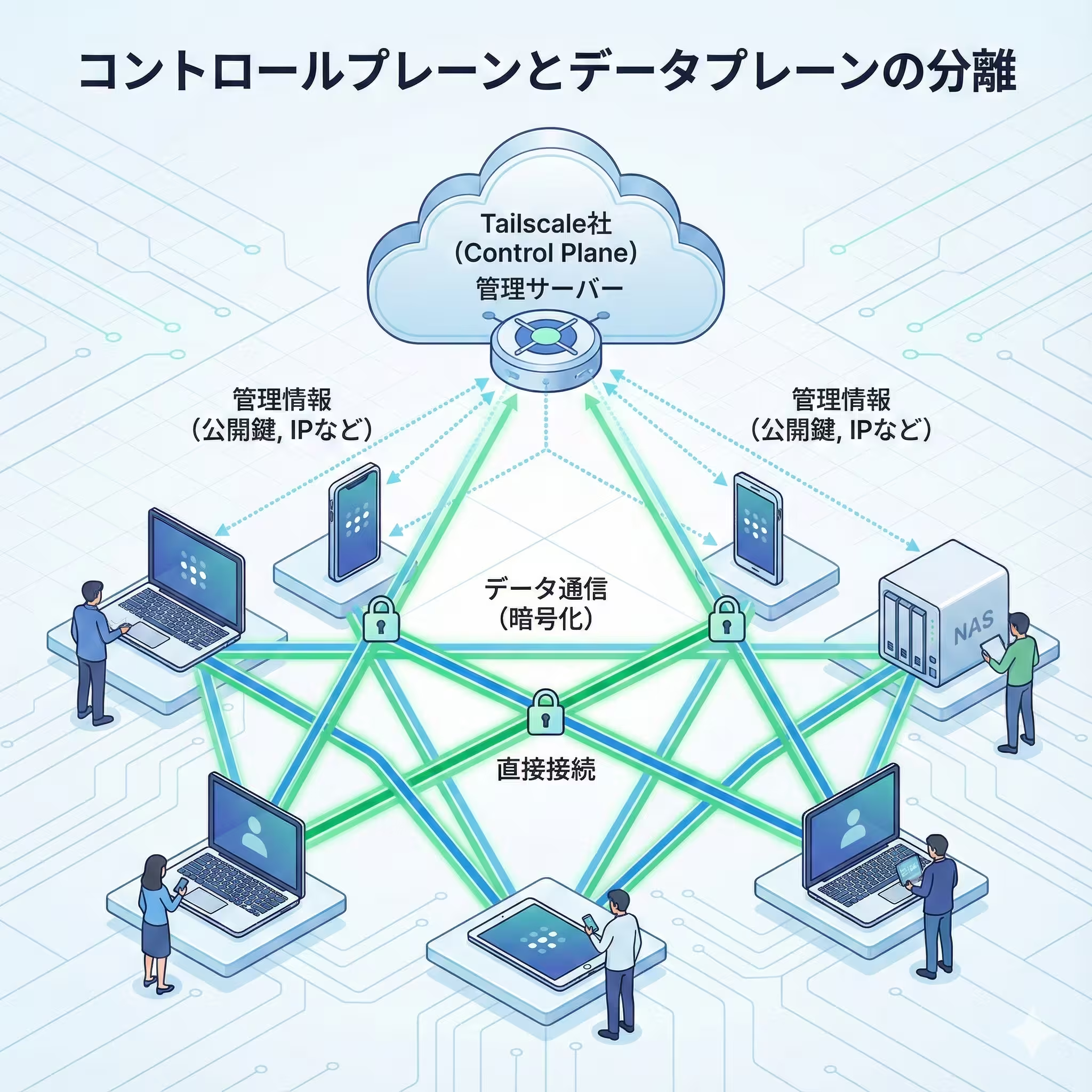

2.2 コントロールプレーンとデータプレーンの完全分離

ここが一番の安心ポイントであり、テストに出るところです。

Tailscaleは、「管理(コントロール)」と「通信(データ)」を完全に分けています。

- コントロールプレーン(管理役)

Tailscale社が管理するサーバー。

「誰と誰が繋がっていいか」

「公開鍵はどれか」

という名簿だけを管理します。 - データプレーン(実働部隊)

私たちのデバイス同士の通信。

ここは直接(P2P)行われます。

重要なのは、

「通信の中身(データ)は、Tailscale社のサーバーを経由しないし、見ることさえできない」

という点です。

デバイス同士が直接、暗号化してやり取りします。

秘密鍵はデバイスから一歩も外に出ません。

つまり、Tailscale社が悪意を持とうが、ハッキングされようが、私たちのファイルの中身や通信内容は漏れない仕組みになっているんです。

これ、すごくないですか?

2.3 NATトラバーサルの執念:STUNとDERP

「でも、うちはマンションのWi-Fiだし、ポート開放なんてできないわよ?」

大丈夫です。

Tailscaleの真骨頂はここから。

通常、インターネット上のデバイス同士が直接通信するには、お互いの住所(IPアドレス)を正確に知り、扉(ポート)を開けておく必要があります。

でも、現代のネット環境は「NAT(Network Address Translation)」という仕組みやファイアウォールでガチガチに守られています。

Tailscaleは、この壁を

「NATトラバーサル」

という技術でこじ開けます。

- STUN(スタン)

まず「インターネットから見て、自分はどこにいるのか」を確認します。

鏡を見るようなものです。 - ホールパンチング

相手とタイミングを合わせて、ファイアウォールに一瞬だけ穴を開けて通信路を確保します。

「せーの!」で針の穴を通すような神業を自動でやってのけます。

成功率は90%以上。 - DERP(ダープ)

それでもどうしても繋がらない場合(企業のガチガチなセキュリティ環境など)、世界中に置かれた中継サーバー「DERP」を介して通信します。

ここでも通信は暗号化されたままなので、中継サーバーは中身を見られません。

「どんな環境でも、意地でも繋げる」

この執念こそが、Tailscaleが「魔法」と呼ばれる理由です。

スポンサーリンク

第3章:導入実践ガイドお茶を淹れる間に終わります

さて、理屈はいいから使ってみましょう。

用意するものは、PCかスマホ、そしてGoogleやMicrosoftなどのアカウントだけ。

Step 1: アカウント作成(サインアップ)

公式サイト(tailscale.com)に行き、「Get Started」を押します。

メールアドレスとパスワードを決める……

なんて面倒なことはしません。

GoogleやMicrosoft、GitHub、Appleのアカウントで「SSO(シングルサインオン)」します。

これ、セキュリティ的にも理にかなっているんです。

Tailscale側でパスワードを管理せず、Google等の強固な認証(二段階認証など)をそのまま利用できるわけですから。

私は普段使いのGoogleアカウントで登録しました。

Step 2: デバイスへのインストール

Windows / macOSの場合

インストーラーをダウンロードして実行。タスクトレイ(メニューバー)にアイコンが出るので、「Log in」を押して、ブラウザで認証するだけ。

iPhone / Androidの場合

アプリストアからダウンロード。アプリを開いて認証するだけ。

Linux (Ubuntuなど) の場合

黒い画面が好きな方も安心してください。ワンライナーで終わります。

curl -fsSL https://tailscale.com/install.sh | sh

sudo tailscale up

表示されたURLをクリックして認証すれば完了。

カップラーメンより早いです。

Synology NASの場合

個人的に一番感動したのがこれです。

Synologyの「パッケージセンター」でTailscaleを検索してインストールするだけ。

これで、外出先から家のNASにある写真や動画が見放題になります。

もう高いクラウドストレージを契約する必要もありません。

Step 3: 接続確認

これでもう、あなたの手元のスマホと自宅のPCは繋がっています。

管理画面を見てみてください。

「100.x.y.z」というIPアドレスが割り振られているはずです。

スマホのブラウザに、PCのTailscale IPアドレスを入れてみてください。

PCでWebサーバーを動かしていれば、それだけで表示されます。

あるいは、PCのターミナルからスマホへPingを打ってみましょう。

ping 100.x.y.z

返ってきました?

おめでとうございます。

あなたは今、自分だけのプライベートなインターネットを手に入れました。

スポンサーリンク

第4章:生活が変わる!Tailscaleの「神機能」カタログ

繋がるだけじゃないんです。Tailscaleには「痒い所に手が届く」機能が満載です。

2025年現在、無料でここまでできるのは正直異常だと思います(褒め言葉)。

4.1 MagicDNS:数字なんて覚えられないあなたへ

「100.105.22.13」なんてIPアドレス、覚えられます?

私は無理です。息子の誕生日すら怪しいのに。

MagicDNS機能を使えば、デバイス名でアクセスできるようになります。

http://my-desktopssh pi@minecraft-server

こんな風に、人間が読める名前で繋がります。

DNSの設定?

いりません。

勝手にやってくれます。

これが地味だけど最高に便利なんです。

夫のPCの名前をotosan-pcとかにしておけば、忘れることはありません。

4.2 Taildrop:AirDropの壁を超える

iPhoneで撮った息子の変顔写真を、Windows PCに送りたい。

メールで自分宛に送る?

クラウドに上げて下ろす?

面倒くさい!

そんな時はTaildropです。

Tailscale経由で、OSの壁を超えてファイルを直接送り合えます。

AirDropのグローバル版だと思ってください。

近くにいなくても、地球の裏側にいても送れます。

しかもP2Pで暗号化されているので、プライベートな写真も安心です。

使い方は簡単。

- 送りたいファイルを右クリック(または共有メニュー)

- Tailscaleを選択

- 送り先のデバイスを選ぶ

これだけ。

瞬時に転送が始まります。

4.3 Exit Node:カフェのWi-Fiが怖い時の避難所

フリーWi-Fi、便利ですけどセキュリティが心配ですよね。

誰かに盗聴されているかもしれない。

そんな時、自宅のPCを「Exit Node(出口ノード)」に設定しておくと、外出先のスマホの通信をすべて「自宅経由」にすることができます。

スマホ(カフェ) → 暗号化トンネル → 自宅PC → インターネット

という経路になります。

カフェのWi-Fi管理者には、あなたがTailscaleを使っていることしか分かりません。

中身は見えません。

さらに、海外旅行中に「日本からのアクセス」としてネットを使いたい時にも重宝します。

日本の動画配信サービスを海外から見たい時とか、便利ですよね(規約は確認してくださいね)。

4.4 Subnet Router:古い機器もまとめて面倒みる

Tailscaleアプリを入れられない機器、ありますよね。

古いプリンターとか、IoT家電とか。

あるいは会社の業務用ルーター配下の機器とか。

そんな時は、ネットワーク内の1台(Raspberry Piなどが最適)を「Subnet Router」にします。

これが「橋渡し役」になって、その家のLAN全体(例えば 192.168.1.0/24)に外部からアクセスできるようになります。

実家のルーター設定をいじらずに、実家のネットワークに入り込んでプリンターを直す、なんて芸当も可能です。

まさにIT親孝行。

4.5 Tailscale SSH:鍵管理からの解放

エンジニア向けの話になりますが、SSHの鍵管理、面倒ですよね。

秘密鍵を生成して、公開鍵をサーバーに置いて、PC変えたら秘密鍵をコピーして……。

Tailscale SSHを使えば、SSH鍵を生成・配布する必要がなくなります。

Tailscaleの認証が通っていれば、SSHも通す。

「認証の一元化」ができるんです。

社員が退職したら、Tailscaleのアカウントを停止するだけで、全てのサーバーへのSSHアクセスも止まる。

情シス担当者が泣いて喜ぶ機能です。

スポンサーリンク

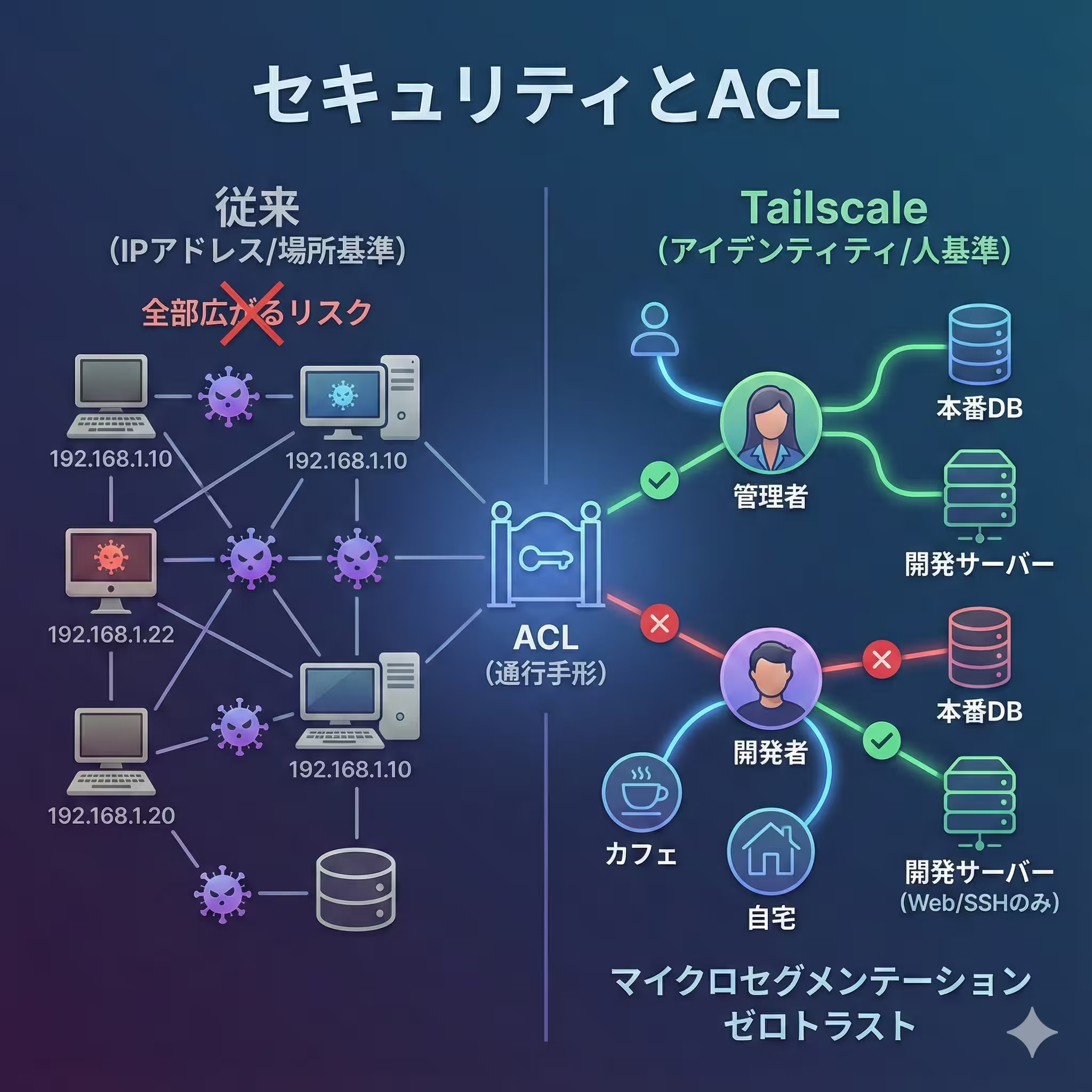

第5章セキュリティとアクセスコントロール(ACL)

「全部繋がるってことは、ウイルスに感染したら全部に広がるってこと?」

鋭いですね。そのリスクはゼロではありません。

だからこそ、

ACL(Access Control List)

があります。

5.1 ACLは「デジタルな会員証と通行手形」

Tailscaleのデフォルトは「全員が全員と通信できる」設定です。

個人利用ならこれでいいんですが、会社やチームで使うなら制限が必要です。

Tailscaleでは、HuJSON(コメントが書けるJSON)という形式でルールを書きます。

{

"groups": {

"group:admin": ["me@example.com"],

"group:dev": ["colleague@example.com"],

},

"acls": [

// 管理者は全部OK

{ "action": "accept", "src": ["group:admin"], "dst": ["*:*"] },

// 開発者は開発サーバーのWebとSSHだけOK

{

"action": "accept",

"src": ["group:dev"],

"dst": ["tag:dev-server:80", "tag:dev-server:22"]

},

]

}こんな感じで、「誰が」「どこに」「どのポートで」アクセスできるかを細かく制御できます。

これを

「マイクロセグメンテーション」

と呼びます。

万が一、開発者のPCが乗っ取られても、本番のデータベースにはアクセスできない。

被害を最小限に食い止める「ゼロトラスト」の考え方です。

5.2 アイデンティティベースのセキュリティ

従来のファイアウォールは「IPアドレス」で判断していました。

「192.168.1.10からの通信は通す」みたいに。

でも、Tailscaleは「ユーザー(アイデンティティ)」で判断します。

「Aliceからの通信は通す」という具合に。

IPアドレスが変わっても、カフェにいても自宅にいても、AliceはAliceです。

場所ではなく「人」を基準にする。

これがこれからのセキュリティの標準です。

IPアドレスの管理表をExcelで作っていた時代には、もう戻れません。

スポンサーリンク

第6章:競合サービスとの比較ライバルたちとの仁義なき戦い

Tailscale一強に見えますが、ライバルもいます。適材適所、使い分けが大事です。

私のライターとしての経験から、フラットに比較してみます。

| 特徴 | Tailscale | ZeroTier | OpenVPN | Cloudflare Tunnel |

|---|---|---|---|---|

| 通信レイヤー | L3 (IP) | L2 (Ethernet) | L3 (IP) | L7 (App/Proxy) |

| 設定難易度 | 神 | 簡単 | 修行 | 普通 |

| 速度 | 爆速 | 普通〜速い | 普通 | サーバー経由 |

| 主な用途 | 万能・リモートアクセス | ゲーム・レガシー | 既存環境維持 | Web公開 |

6.1 vs ZeroTier

よく比較されるのがZeroTierです。

- ZeroTier

レイヤー2(イーサネット)をシミュレートします。

つまり、ブロードキャスト通信が通ります。

昔のゲームのLAN対戦機能を使いたい時などは、ZeroTierの方が向いている場合があります。 - Tailscale

レイヤー3(IP)で動きます。

OSとの親和性が高く、バッテリー消費も抑えられています。

また、SSOなどの認証周りが強力です。

「ゲームのLAN対戦ならZeroTier、それ以外のリモートアクセスや業務利用ならTailscale」

というのが、2025年現在の一般的な住み分けです。

あと、Tailscaleの方がUIが今っぽくて好きです(個人の感想です)。

6.2 vs OpenVPN / IPsec

従来型のVPNです。

- OpenVPN

歴史があり、多くのルーターが対応していますが、設定が難しく、速度もWireGuardに劣ります。 - Tailscale

圧倒的に簡単で高速。

既存の設備をどうしても使わないといけない場合(古い業務用ルーターなど)を除き、今からOpenVPNを選ぶ理由はあまりありません。時間の無駄です。

6.3 vs Cloudflare Tunnel

Cloudflare Tunnelは、「Webサイトを外部に公開する」ことに特化しています。

- Cloudflare Tunnel

自宅サーバーのWebサイトを世界中に公開したいなら最強。

DDoS対策もバッチリ。 - Tailscale

特定のメンバーだけで安全に繋ぎたいなら最強(Funnel機能で公開もできますが、主目的ではありません)。

スポンサーリンク

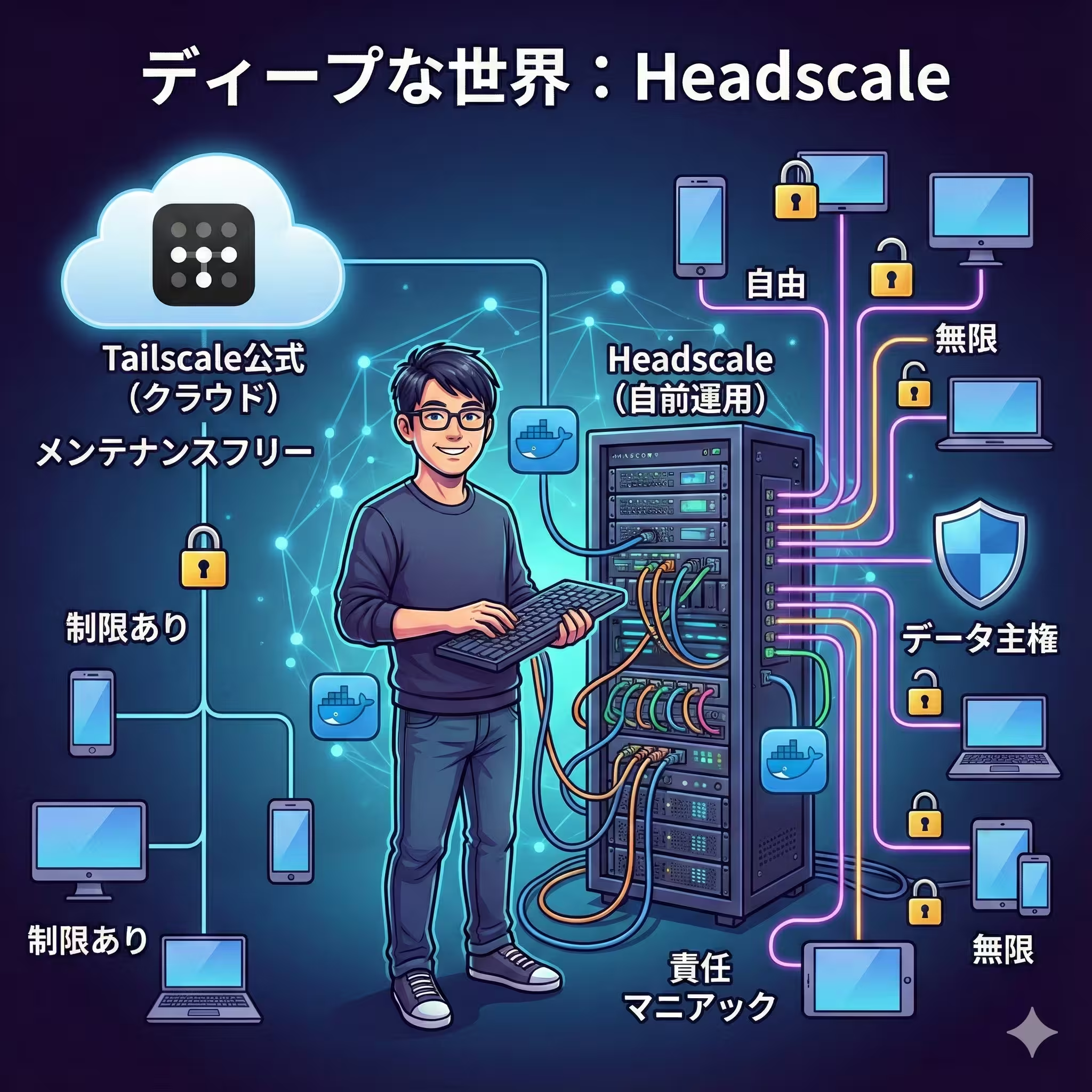

第7章:ディープな世界へHeadscaleと自前運用のロマン

ここからは少しマニアックな話を。

「コントロールプレーンがTailscale社にあるのが気に入らない」

「デバイス数の制限を気にせず無限に使いたい」

そんな硬派なあなたには、オープンソース版のコントロールサーバー「Headscale」があります。

Headscaleは、Tailscaleのクライアントアプリをそのまま使いつつ、接続先(管理サーバー)を自分が立てたサーバーに向ける仕組みです。

これなら、ログも認証もすべて自分の手の中にあります。

データの主権を完全に守りたい企業や、自宅サーバー愛好家にはたまらない選択肢です。

ただし、構築にはDockerなどの知識が必要ですし、iOSアプリの設定が少し面倒だったりします。

公式サポートもありません。

「自由には責任が伴う」。

大人の遊び場ですね。

私は一度試しましたが、便利すぎて結局公式サーバーに戻ってきました。

メンテナンスフリーの魅力には勝てません。

スポンサーリンク

第8章:注意点とトラブルシューティング落とし穴を避けるために

完璧に見えるTailscaleにも、弱点はあります。

愛ゆえに、厳しく指摘しておきます。

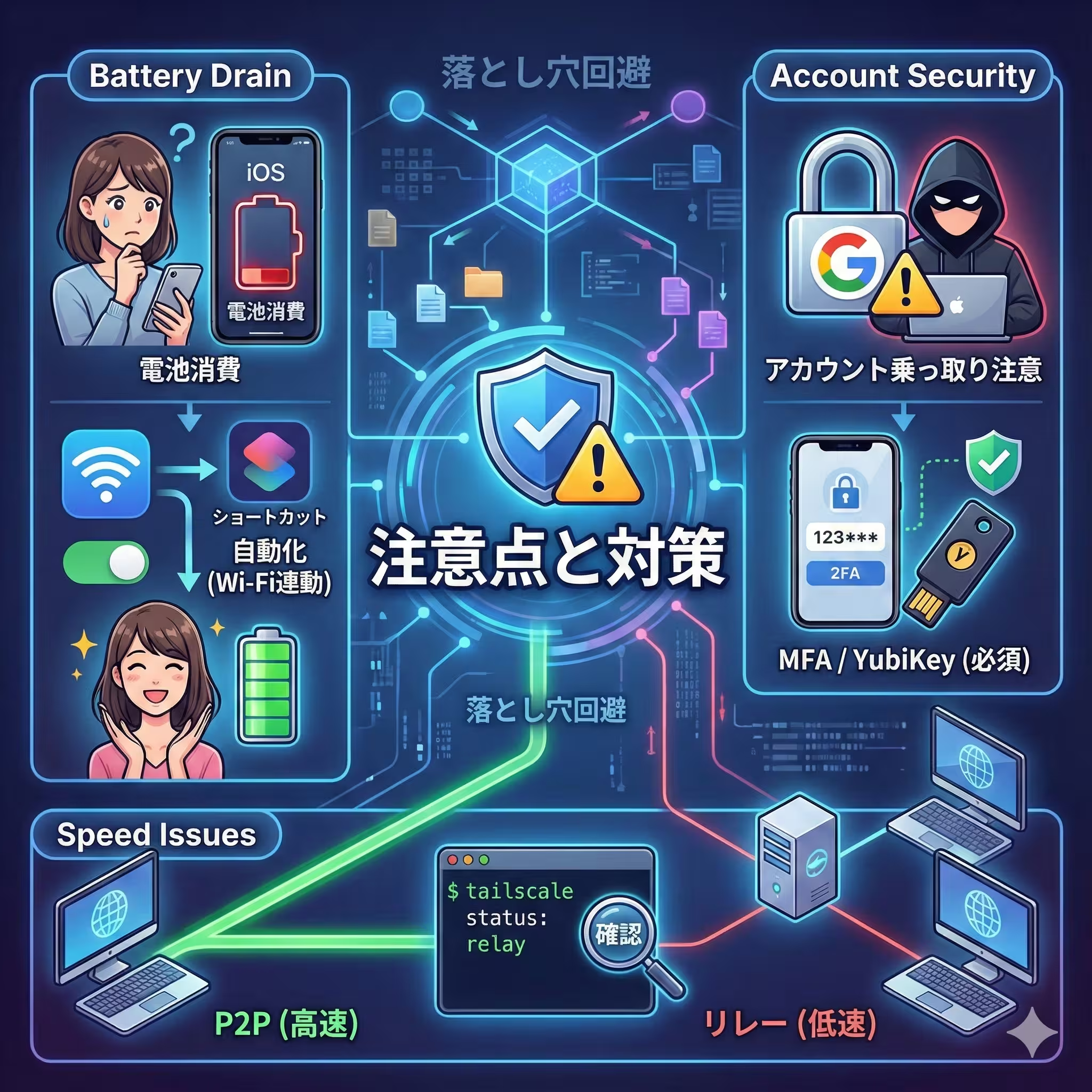

8.1 バッテリードレイン(電池消費)問題

特にiOSにおいて、VPNを常時オンにしているとバッテリーの減りが早くなることがあります。

Tailscaleも改善を続けていますが、仕組み上、接続維持のために通信が発生するからです。

対策として、iOSの「ショートカット」アプリを使い、以下のようなオートメーションを組むのが賢い運用です。

- 「自宅のWi-Fiに繋がったらTailscaleをオフ」

- 「Wi-Fiが切れたら(外出したら)Tailscaleをオン」

これで、必要な時だけVPNが動くようになり、バッテリーを節約できます。

8.2 アカウントセキュリティは命綱

Googleアカウントでログインできるのは便利ですが、もしそのGoogleアカウントが乗っ取られたら?

あなたのプライベートネットワークへの通行手形を渡すのと同じです。

ログインに使用するプロバイダー側で、必ず二段階認証(MFA)やハードウェアキー(YubiKeyなど)を設定してください。

ここは絶対に手抜きしちゃダメです。

8.3 スピードが出ない時は

「なんか遅いな」と思ったら、ターミナルで tailscale status コマンドを叩いてみてください。

接続タイプが relay になっていませんか?

これはP2P接続に失敗し、DERPリレーを経由している状態です。

ファイアウォール設定を見直すか(UDP 41641ポート)、あるいは「そういうもの」として割り切るか。

DERPでも繋がるだけマシ、という考え方もあります。

私の経験上、光回線同士ならほぼP2Pで繋がりますが、モバイル回線だとたまにリレーになることがあります。

スポンサーリンク

第9章:まとめ境界のない世界で生きていく

2025年、私たちは物理的な場所に縛られることから解放されました。

オフィスにいなくても仕事ができる。

自宅にいなくても家のPCが使える。

実家に帰らなくても親のPCを直せる。

Tailscaleは、その「自由」を技術で支えるインフラです。

かつて、ネットワークには「内側」と「外側」がありました。

会社のLANは安全な内側、インターネットは危険な外側。

でも今は、カフェも、自宅も、電車の移動中も、すべてがワークスペースです。

境界線は消えました。

あるのは「アイデンティティ(私であること)」と「信頼」だけ。

Tailscaleは、そんな新しい時代の空気を吸うためのツールです。

まだ使っていないなら、今すぐ試してみてください。

電車の中で、ふと家のPCのファイルが見たくなった時、スマホを取り出して数タップで繋がるその瞬間。

あなたはきっと、小さくガッツポーズをするはずです。

かつての私のように。

さあ、VPN設定の泥沼から抜け出して、快適なメッシュネットワークの海へ漕ぎ出しましょう。

そこには、驚くほど自由な世界が広がっていますよ。

付録:2025年版 料金プランと選び方

最後に、お財布事情についても触れておきます。

| プラン | 料金 | 特徴 |

|---|---|---|

| Personal (無料) | $0 | 1ユーザー、100デバイスまで。 個人利用ならこれで十分すぎます。 Subnet RouterやMagicDNSも使えます。 神プラン。 |

| Personal Plus | $5/月 | ユーザー数を増やせます。 家族や少人数の友人グループで使うならこれ。 |

| Starter | $6/ユーザー/月 | ビジネス利用の入り口。 独自ドメインでのSSOなどが可能に。 |

| Premium | $18/ユーザー/月 | 監査ログやサポートが充実。 コンプライアンス重視の企業向け。 |

まずは無料で始めて、足りなくなったら考える。

それで十分です。

Tailscale社も

「まずは使ってファンになってくれ」

というスタンス(PLGモデル)なので、怪しいデータの切り売りなどはしていません。

安心して、この素晴らしい技術の沼にハマってください。

Headscaleとは?導入完全ガイド|自宅PCと会社PCを「無料&無制限」でリモート接続させるデジタル主権の確立手順